IPAMのセキュリティグループについて [Windows Server 2012]

現在、MCP70-413の勉強につき、IPAMのセキュリティグループについてメモ¢(ーー;メモシトク・・・

| 1 | IPAM Users | 見るだけの権限ユーザ |

| 2 | IPAM MSM Administrators | 一般ユーザに毛の生えたようなアカウント --公式文書 IPAM マルチサーバー管理 (MSM) の管理者は、IPAM Users 特権を持ち、IPAM の一般的な管理タスクやサーバー管理タスクを実行できます。 |

| 3 | IPAM ASM Administrators | アドレス空間を管理するアカウント --公式文書 IPAM アドレス空間管理 (ASM) の管理者は、IPAM Users 特権を持ち、IPAM の一般的な管理タスクや IP アドレス空間タスクを実行できます。 |

| 4 | IPAM IP Audit Administrators | IPアドレスのトラッキング情報を見ることができるアカウント ちなみにIPv4のみ --公式文書 このグループのメンバーは、IPAM Users 特権を持ち、IPAM の一般的な管理タスクを実行でき、IP アドレス追跡情報を表示できます。 |

| 5 | IPAM Administrators | IPAMの管理者 --公式文書 IPAM Administrators グループのメンバーは、すべての IPAM データを表示し、すべての IPAM タスクを実行できる特権を割り当てられています。 |

imagexを使ってvhdx(vhd)へインストール [Windows Server 2012]

もっと簡単に早くインストールできないかと思いまして、imagexを

使ってvhdxインストールします。

今回は、Windows8上で作業します。

Windows8には事前に「Windows8 用 Windows アセスメント & デプロイメント キット(WindowsADK)」をインストールします。

http://www.microsoft.com/ja-jp/download/details.aspx?id=30652

1.空のVHDXを作成

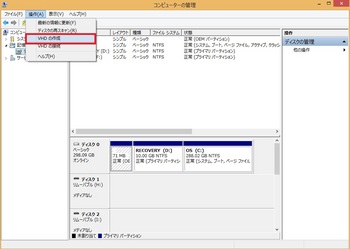

(1)「マイコンピュータ」を右クリックして、「管理ツール」をクリックします。

(2)「コンピュータの管理」を開きます。

(3)「コンピュータの管理」-[記憶域]-[ディスクの管理]をクリックし、

[操作]-[vhdの作成]をクリックします。

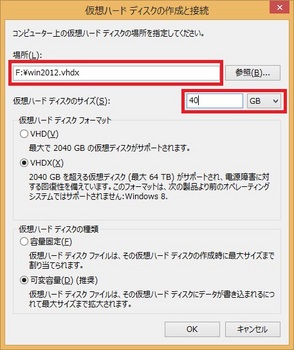

(4)「場所」にvhdxの作成場所を入力、仮想ハードディスクのサイズを指定し、

「OK」ボタンをクリックします。

(5)ディスクはすぐに出来上がります。そして、すぐにマウントされます。

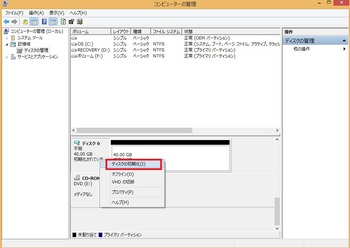

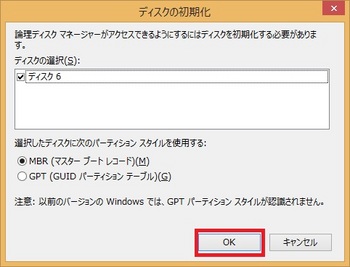

出来上がった状態では、初期化されていないので、初期化します。

マウントされたディスクを右クリックし、「ディスクの初期化」をクリックします。

(6)設定は、初期状態で、「OK」ボタンをクリックします。

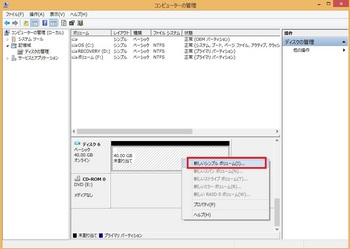

(7)初期化されたディスクを右クリックし、「新しいスパンボリューム」をクリックします。

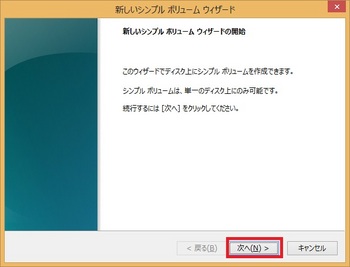

(8)「新しいスパンボリュームウィザードの開始」画面が表示されたら、「次へ」を

クリックします。

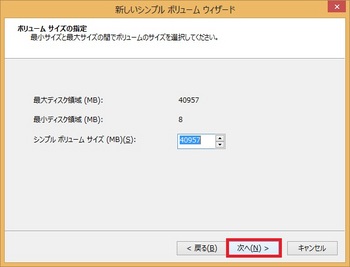

(9)ボリュームサイズを指定します。今回は、初期値が40GBで

WindowsServer2012がインストールできるので、そのまま、「次へ」

ボタンをクリックします。

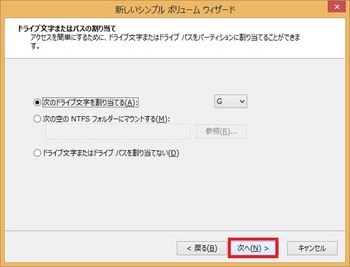

(10)ドライブレターを指定して、「次へ」ボタンをクリックします。

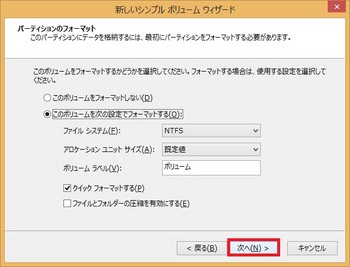

(11)フォーマット形式を指定して、「次へ」をクリックします。

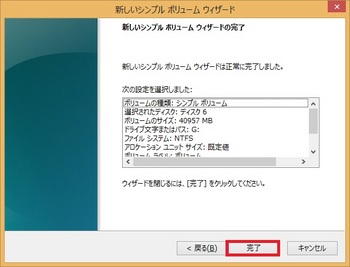

(12)「完了」をクリックします。

2.ImageXを使って、WindowsServer2012をインストール

(1)WindowsServer2012のインストールディスクまたは、イメージファイルをマウントします。

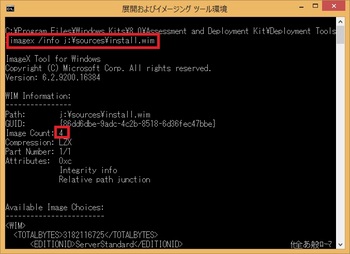

(2)展開およびイメージングツール環境」を起動します。

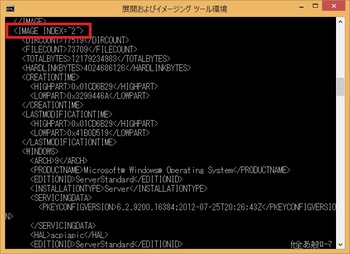

(3)以下のコマンドを実行し、WindowsServer2012のインストールイメージ(<ドライブレター>:\sources\install.wim)内のインデックス番号を確認します。今回は、GUIのStandard Editionをインストールするので、インデックス番号が「2」と確認します。

<入力するコマンド>

imagex /info j:\sources\install.wim

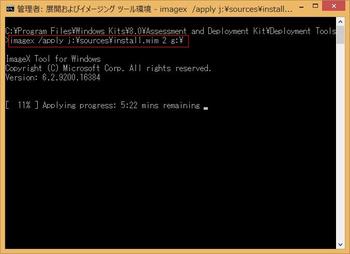

(2)以下のコマンドを実行して、vhdxにインストールをします。

<入力するコマンド>

imagex /apply j:\sources\install.wim 2 g:\

※imagex /apply <install.wimの指定> <install.wimのインデックス番号> <インストール先ドライブ>

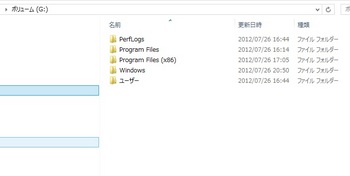

(3)インストールの完了後、ドライブを確認します。

イー感じです。

インストール方法をいろいろ指定することができるので、それができればもっと

簡単にセットアップが出来そうです。

IIS8.0をリモートから管理する [Windows Server 2012]

本日は、IIS8.0をリモートから管理する手順を記述します。

IISサーバ側で実施する事

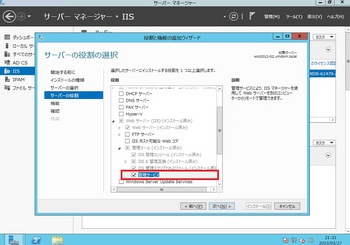

(1)サーバの役割で、「管理サービス」を追加します。

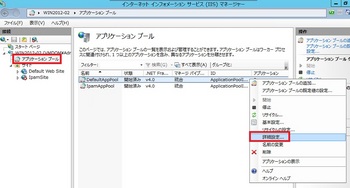

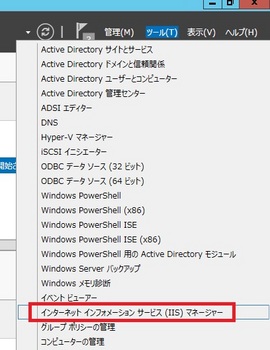

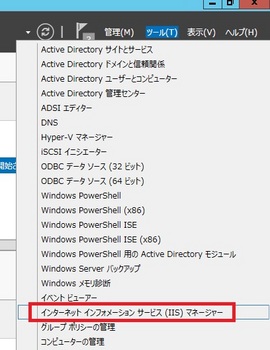

(2)サーバマネージャの[ツール]-[インターネットインフォメーションサービスマネージャ]を

クリックします。

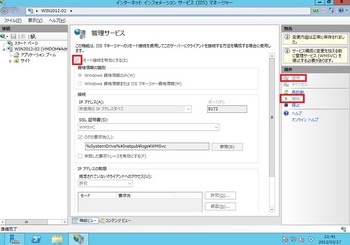

(3)左ペインよりサーバ名を選択し、右側の「管理サービス」をダブルクリックします。

(4)「リモート接続を有効にする」を有効にし、右側の「適用」ボタンをクリック。

その後、初期状態では停止しているサービスを起動する為、右側の「開始」ボタンをクリックします。

リモートから監視するサーバ側で実施すること

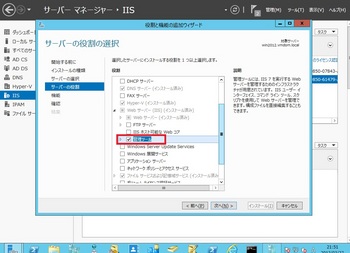

(1)サーバの役割で、IISの「管理ツール」を追加します。

(2)サーバマネージャの[ツール]-[インターネットインフォメーションサービスマネージャ]を

クリックします。

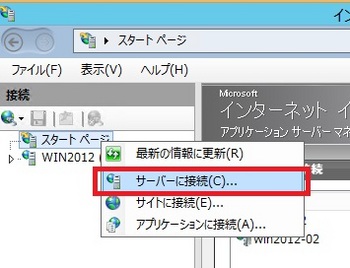

(3)[スタートページ]で右クリックし、「サーバーに接続」をクリックします。

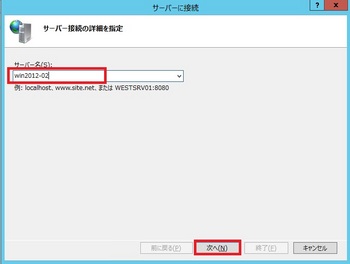

(4)サーバ名を入力し、「次へ」をクリックします。

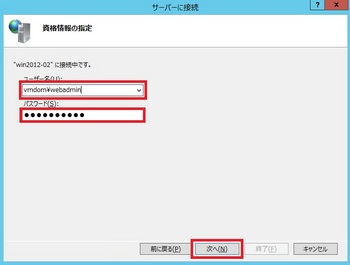

(5)「ユーザー名」「パスワード」を入力し、「次へ」をクリックします。

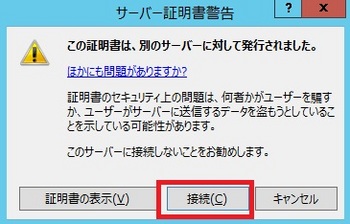

(6)「接続」をクリックします。

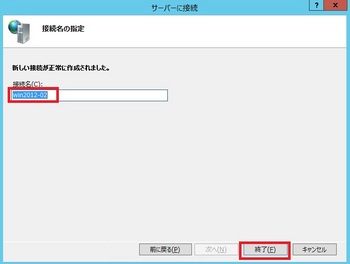

(7)正常に処理されたことを確認し、「終了」ボタンをクリックします。

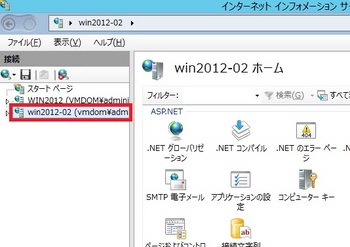

(8)インターネットインフォメーションサービスマネージャ上で、追加されたことが確認できます。

壊れたユーザプロファイルを修復する [Windows 7]

ユーザープロファイルが壊れた場合、以下の手順で修復します。

(1)Administratorでログインする。(管理者権限のあるユーザであれば何でもよい)

(2)壊れたユーザプロファイルのデータをコピーする。コピー先は、どこでもよい。

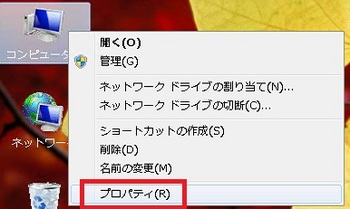

(3)「コンピュータ」アイコンを右クリックし、「プロパティ」をクリックする。

(4)画面左側にある「システムの詳細設定」をクリックする。

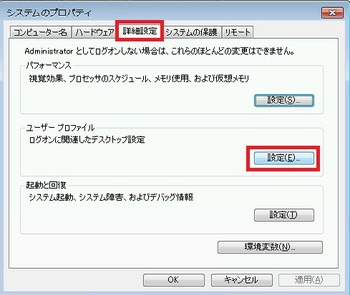

(5)「詳細設定」タブをクリックし、ユーザープロファイルの「設定」ボタンをクリックする。

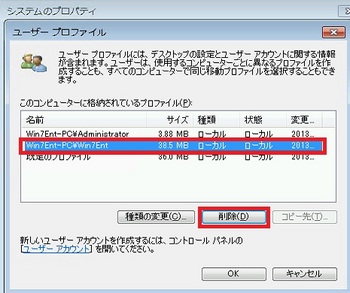

(6)壊れたプロファイルのデータを選択し、「削除」ボタンをクリックし、確認画面が表示されるので、「はい」をクリックする。

(7)削除されたらすべてのウィンドウを閉じ、ログオフする。

(8)プロファイルを作成するため、壊れたプロファイルのユーザでログオンする。

(9)ログオフする。

(10)Administratorでログオンする。

(11)「コンピュータ」アイコンをダブルクリックする。

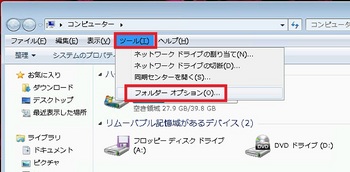

(12)「Alt」ボタンを押し、ツールバーを表示し、[ツール]-[フォルダオプション]を

クリックする。

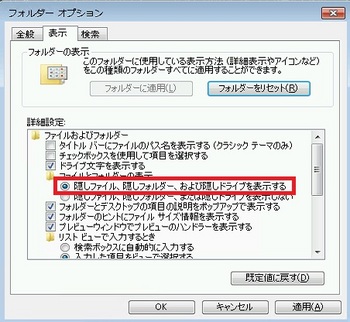

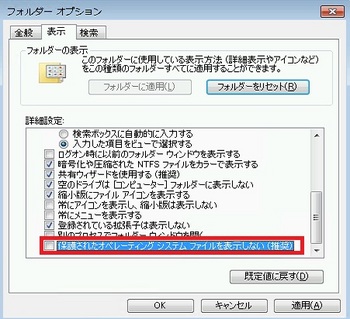

(13)「表示」タブをクリックし、以下の項目を設定し、「OK」をクリックする。

①有効:隠しファイル、隠し、フォルダー、および隠しドライブを表示する

②無効:保護されたオペレーティングシステムファイルを表示しない(推奨)

※メッセージが表示されたら、「はい」を選択する。

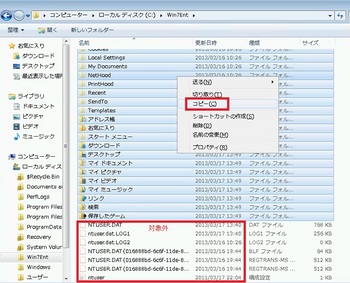

(14)初めにコピーした壊れたユーザプロファイルを開き、「Ntuser」で始まる

すべてのファイルを除いて、C:\Users\<修復するユーザプロファイル名>の

フォルダ内にコピーする。

上書きの確認画面が表示されますが、すべて上書きします。

※「Ntuser」で始まるファイルは、プロファイルのフォルダ直下にある。

(14)「Alt」キーを押して、ツールバーから[編集]-[コピー]をクリックする。

(15)ログオフし、プロファイルが壊れたユーザでログオンする。

以上

いつものことですが、デスクトップのアイコンの位置などは、初期状態になります。

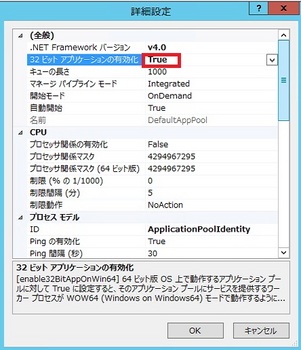

WindowsServer2012 64bit上のIISで32bitアプリを動かす [Windows Server 2012]

ダイナミックアクセス制御(DAC) その1 [Windows Server 2012]

今回は、ダイナミックアクセス制御を試します。

現時点で、ダイナミックアクセス制御は、ファイルサーバの新しいアクセス権制御と

して使用するものではなく、既存のNTFSなどのアクセス権と組み合わせて使用する

ものだそうです。

では、今回の環境を紹介します。

<環境>

■仮想サーバ(WindowsServer2012)+ActiveDirectory

ドメイン名:vmdom.local

AD上に以下の2つのユーザを作成

ユーザA:財務一郎 部署:経理部 国:日本

ユーザB:販売礼子 部署:営業部 国:英国

■ファイルサーバ(WindowsServer2012)+ファイルサーバリソースマネージャ

参加ドメイン:vmdom.local

<作業の流れ>

1.クレームタイプ、要求の種類の作成

↓

2.リソースプロパティの作成

↓

3.リソースプロパティリストにリソースプロパティを登録

↓

4.集約型アクセス規則の作成

↓

5.集約型アクセスポリシーの作成

↓

6.グループポリシーの展開

↓

7.共有フォルダの設定

↓

8.確認

次回に続くw

IPAM(IP Address Management ) [Windows Server 2012]

WindowsServer2012の新機能IPAMを試します。

IPAMは、ActiveDirectoryと兼用ですることができないので、専用にサーバを用意します。

今回の環境は、貧乏仕様で、用意する物理サーバ(PCじゃないのかといわれるタイプ)を1台。

ホストOSにHyper-VとActiveDirectory、ゲストOSにIPAMをいれたWindowsServer2012で実施します。

まず、IPAMの使用は以下の通りで。思いっきり抜粋です。(手抜きですみません)

AD参加しているサーバ限定なのが若干残念ですが、新機能なので、今後に期待したい。

<IPAMの仕様>

1.Windows Server 2008 以降が実行されている Microsoft ドメイン コントローラー、DHCP サーバー、および DNS サーバーのみがサポートされます。

2.単一の Active Directory フォレスト内に存在する、ドメインに参加した DHCP サーバー、DNS サーバー、および NPS サーバーのみがサポートされます。

3.マイクロソフト以外が提供するネットワーク要素の管理および構成はサポートされません。

4.外部データベースはサポートされていません。Windows Internal Database のみがサポートされます。

5.1 つの IPAM サーバーで最大 150 台の DHCP サーバーおよび最大 500 台の DNS サーバーをサポートできます。

6.テストによれば、1 つの IPAM サーバーで最大 6,000 個の DHCP スコープおよび最大 150 個の DNS ゾーンがサポート可能でした。

7.10 万人のユーザーの 3 年分のデータ (科学捜査に使用できる、IP アドレスのリース、ホストの MAC アドレス、ユーザーのログイン情報およびログオフ情報) が Windows Internal Database に保存されます。データベースの削除に関するポリシーは用意されていません。管理者は必要に応じてデータを手動で削除する必要があります。

8.IP アドレスの使用率の傾向は、IPv4 についてのみ調べられます。

9.IPv4 に対してのみ、IP アドレスの解放がサポートされます。

10.IPv6 ステートレス アドレス自動構成のプライベート拡張機能に対する特別な処理は実行されません。

11.仮想化テクノロジまたは仮想マシンの移行に対する特別な処理はありません。

12.ルーターおよびスイッチと IP アドレスとの整合性に対するチェックは行われません。

13.管理されていないコンピューターでの IPv6 ステートレス アドレス自動構成によるユーザーの追跡はサポートされません。

下記URLより抜粋

http://technet.microsoft.com/ja-jp/library/hh831353.aspx

<設定手順>

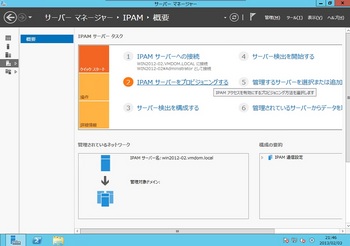

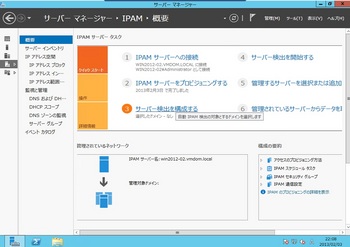

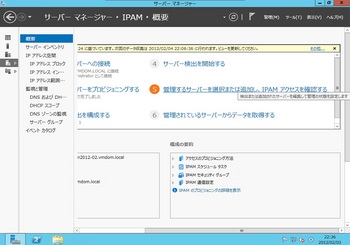

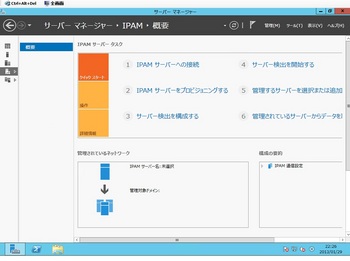

(1)サーバマネージャの右ペインで「IPAM」をクリックします。

(2)「IPAMサーバをプロビジョニングする」をクリックします。

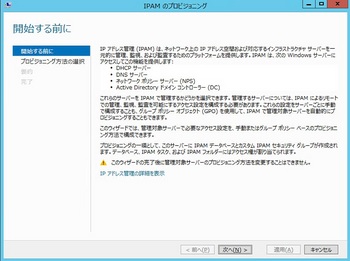

(3)「次へ」をクリックします

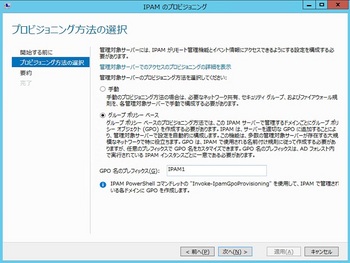

(4)GPO名のプレフィックスを入力します。今回は「IPAM1」と入力し、「次へ」をクリックします。

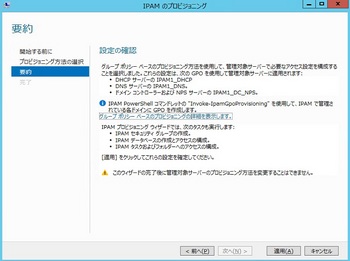

(5)「適用」をクリックします。

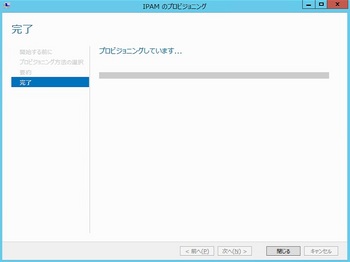

(6)プロビジョニングが始まります。

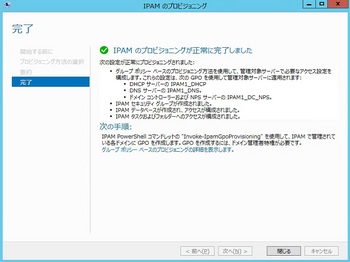

(7)完了したら、「閉じる」をクリックします。

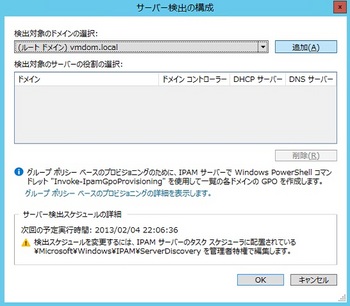

(8)「サーバーを検出を構成する」をクリックします。

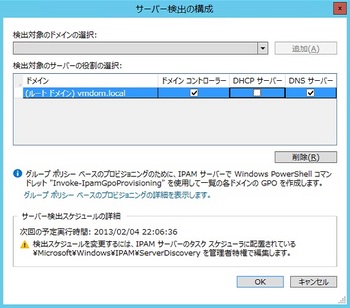

(9)サーバを選択して、「追加」ボタンをクリックします。

(10)サーバの該当する機能を選択し「OK」ボタンをクリックします。

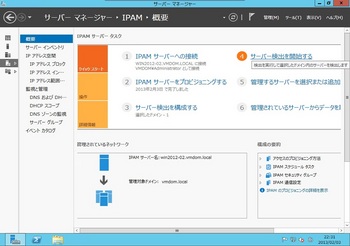

(11)「サーバー検出を開始する」をクリックします。

(12)処理が終了したら、「管理するサーバを選択または追加。IPAMアクセスを確認する」をクリックします。

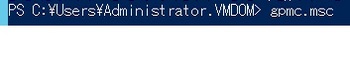

(13)PowerShellを管理者モードで起動して、以下のコマンドを実行します。

Invoke-IpamGpoProvisioning –Domain contoso.com –GpoPrefixName IPAM1 –IpamServerFqdn ipam1.contoso.com

※ステップバイステップみると「-User user」とありますが、そんなオプションが無いようでエラーになります。

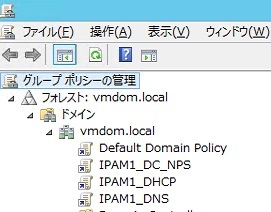

(14)処理画面が表示されます。

(15)グループポリシー管理コンソールを起動します。

(16)3つのポリシーが追加されていることが確認できます。

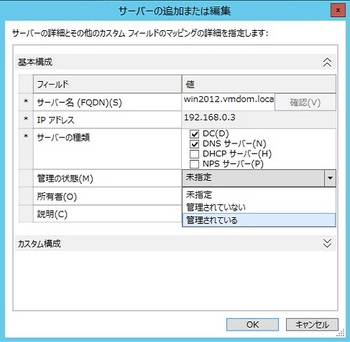

(17)サーバマネージャに戻って、サーバインベントリの管理対象のサーバ(今はまだ管理外)を

右クリックして、「サーバーの編集」をクリックします。

(18)「管理の状態」で「管理されている」を選択し、「管理されている」を選択します。

(19)IPAMサーバと監視対象のサーバのコマンドプロンプトで「gpupdate /force」を実行して、

グループポリシーを更新します。

(20)再びサーバマネージャを開き、監視対象のサーバの「推奨される操作」で緑色のチェックが

入っていることを確認します。

以上です。

次は、IPAMサーバを操作します。

リモートサーバへの機能追加 [Windows Server 2012]

昨日、MSのパートナー向けの70-417受験対策セミナーに言ってまいりました。

会社からお金がでないので、自腹で愛知から東京へ行きましたが、

その価値はあったと思います。

今回は、セミナーの中でデモで見せていただいたリモートサーバへの機能追加

について、紹介します。

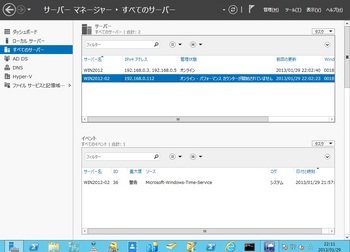

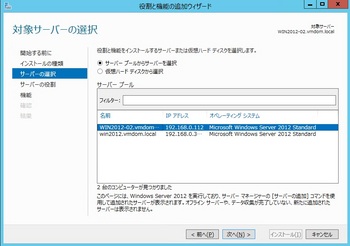

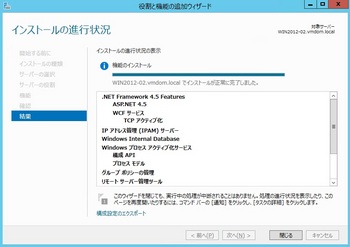

(1)リモートサーバを確認します。今回は、「WIN2012-02」がインストール先のサーバで、

インストール作業をWIN2012より行います。

インストールする機能は、「IPAM(アイパム)」です。

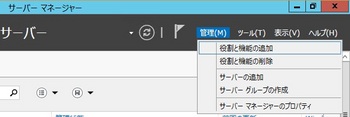

(2)[管理]-[役割と機能の追加]をクリックします。

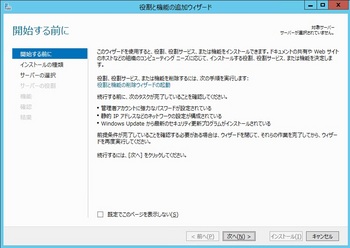

(3)[次へ]をクリックします。

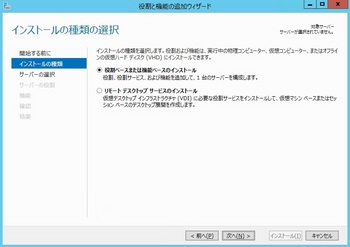

(4)「役割ベースまたは機能ベースのインストール」が選択されていることを確認して「次へ」をクリックします。

(5)ここでインストール先となる「WIN2012-02」を選択して、「次へ」をクリックします。

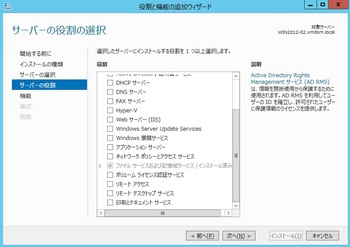

(6)今回は役割はインストールしないので「次へ」をクリックします。

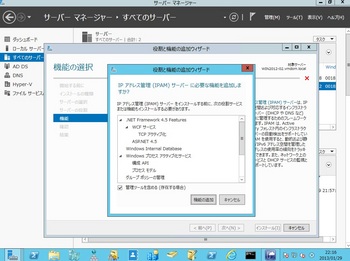

(7)「役割の選択」でIPAMをクリックすると以下の画面が表示されるので、「機能の追加」をクリックします。

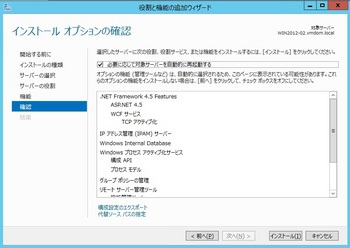

(8)「必要に応じて対象サーバを自動的に再起動する」を選択して、「インストール」をクリックします。

この選択しは、いきなり再起動がかかるそうなので、注意が必要です。

また、選択しないとインストールできないこともあるようです。

(9)インストールが始まり、終わると「閉じる」ボタンがクリックできるようになります。

今回は、先どうは不要だったようです。

(10)WIN2012-02のサーバマネージャを開くと、IPAMがインストールされていることが確認できます。

SLAについて [ITベーススキル]

クラウドサービスのSLAで99.9%※なんてのがありますが、時間に換算してみると

どうでしょうか。

99.9%は、8時間45分36秒です。あくまでも保証しますというものではありますが、

もしシステムが止まったとしても、サービス提供側は契約に記載されていると

主張するでしょうね。

クラウドサービスを利用する場合は、そういったリスクを考慮する必要があります。

少なくともバックアップはしっかり取るべきです。

<参考>

90.0% 36日12時間

95.0% 18日6時間

99.0% 87時間36分

99.5% 43時間48分

99.9% 8時間45分36秒

99.99% 52分33秒

99.999% 5分15秒

99.9999% 32秒

Autorunの実行防止 [WindowsXP]

Autorun実行防止のテスト結果の記録(いまごろなんて言わないで)

昨今、USBメモリ経由でのウィルス感染が多く言われてます。

なんとなくUSBメモリを挿したらウィルスに感染するように思われがちですが、

さしただけでは感染しない。

もし、さしただけで感染するとしたら、パソコンがすでにウィルスに感染しており、

USBメモリを挿した時に、パソコン側のウィルスがUSBメモリ内のウィルスを呼び出すときです。

WindowsVista以降は、問題がないので、WindowsXPとWindows2000での

テスト結果を記載します。

<テスト内容>

ActiveDirectoryのグループポリシーで

[コンピュータの構成]-[管理テンプレート]-[システム]-[自動再生機能をオフにする]を

有効・無効

および

KB967715とKB971029(XPのみ)を適用した場合の挙動を調査

<凡例>○:ウィルス感染リスクなし、×:ウィルス感染リスクあり

※Autorunの情報がキャッシュされる為、ネットワークドライブの再作成が必要

<結論>

WindowsXP・・・KB967715とKB971029の適用+GroupPolicyによる制限

Windows2000・・・KB967715のみ

<参照URL>

KB967715ダウンロード

http://www.microsoft.com/ja-jp/download/details.aspx?id=22818

KB971029ダウンロード

http://www.microsoft.com/ja-jp/download/details.aspx?id=14044

Windows の自動実行機能を無効にする方法

http://support.microsoft.com/kb/967715/ja